Představte si toto: Jste na rušném trhu plném jedinečných obchodníků, z nichž každý vychvaluje své zboží. Najednou se polovina stánků otevře a odhalí, že je provozuje stejný mazaný obchodník, jen pokaždé v jiném přestrojení. To je v kostce Sybil útok — jeden z největších bezpečnostních problémů v kryptu, a rozhodně žádná legrace, pokud vám záleží na digitální důvěře.

Nejde jen o rozdělenou osobnost: Co je opravdu Sybil útok?

Pojďme si to ujasnit. Sybil útok nastává, když jediný člověk vytvoří celou flotilu falešných identit (představte si falešné uživatele nebo — v blockchainovém žargonu — uzly), aby mohl ovlivnit, zahlcovat nebo přímo sabotovat pověst či fungování sítě. Název pochází z knihy Sybil z roku 1973 o ženě s disociativní poruchou identity. Ta metafora je vlastně dokonalá, nemyslíte? Jedna bytost, mnoho tváří.

Ve světě kryptoměn a dalších peer-to-peer sítí tito falešní účastníci nehrají fér. Mohou uměle ovlivňovat hlasování, zahlcovat síť podvodnými daty nebo jen šířit chaos. Je to jako uspořádat maškarní večírek, kde jeden člověk stále vyhrává soutěž v chytání jablek, protože je vlastně dvanácti lidmi — alespoň papírově.

Proč jsou Sybil útoky tak závažné?

Možná si říkáte: Když jsou tyhle sítě decentralizované a důvěru nevyžadují, proč by pár falešných účtů mělo tolik vadit? Jenže právě v tom je ten háček. Ve většině peer-to-peer sítí — ať už jde o blockchain, gossip protokol nebo nějakou novou DeFi aplikaci — má každý uzel slovo. Někdy jde o skutečnou hlasovací sílu, jindy spíš o schopnost ovlivnit informace, schválit transakce nebo získat moc prostou převahou.

Představte si síť, kterou má obsluhovat 10 000 běžných lidí, a najednou zjistí, že 7 000 z nich jsou vlastně loutky ovládané dvěma podvodníky. Důvěra se rozpadá. Konsensus (živá voda krypta) je zamlžený. Celý systém se začíná kývat.

Jak funguje Sybil útok?

Nejde o žádnou raketovou vědu — je to vlastně… až otravně jednoduché. Útočník si vytvoří stovky, tisíce, někdy miliony falešných identit. Pokud tyto identity mohou ovlivňovat konsensus nebo governance, mají přehnanou sílu. Někdy jde o zahlcení systémů založených na reputaci. Jindy o vytlačení legitimních hlasů nebo znemožnění opravdové komunikace v síti. Rychlý přehled:

- Manipulace s konsensem: Útočník hlasuje, přehlašuje a zdvojnásobuje hlasy, aby tipnul návrhy nebo volby ve svůj prospěch.

- Cílená izolace (Eclipse útoky): Obklíčením skutečného uzlu falešnými uzly jsou blokovány nebo překrucovány reálné informace.

- Spamování sítě či Sybil flooding: Takové zahlcení sítě, že se prostě… ucpe.

Je to jako kdyby někdo zaplavil skupinový chat desítkami anonymních telefonů — skutečný rozhovor se nakonec stane nemožným.

Známé případy a co si z nich krypto může vzít

Sybil útoky nejsou jen teorie. Skrývají se za některými z nejhorších událostí blockchainové historie. Zatímco klasický 51% útok (kde někdo získá většinu těžebního výkonu) potřebuje víc než jen šikovnou loutkohru, Sybil útok často poslouží jako nástupní můstek — zejména na menších a nových blockchainech.

Vezměme si hlasování v DAO (Decentralizované autonomní organizace). Pokud je hlasovací síla navázaná na identitu, Sybil útok dovolí chytrému hráči nasát extra moc, často převrátit návrhy tak, že z toho těží jen on sám.

Podobně to ničí i sociální platformy. Setkali jste se někdy s botím rojem na Twitteru? To je sociální varianta Sybil útoků z kryptosvěta — účty ve velkém vyrobené k zahlcení skutečných hlasů nebo propagaci podvodů.

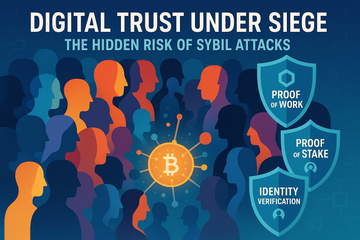

Jak se kryptosvět brání? (Nebo aspoň snaží)

Tady přichází na řadu zajímavé věci. Krypto má v rukávu několik chytrých triků — i několik slabin. Většina obrany proti Sybil útokům spočívá v tom, že je třeba útočníkovi útok buď finančně, časově nebo technicky co nejvíce znepříjemnit a prodražit. Tady je pár příkladů:

- Proof-of-Work (PoW): Všimli jste si, že těžba Bitcoinu spotřebuje víc energie než některé státy? To je zčásti záměr: Sybil útok je hrozně drahý, když každý uzel stojí čas, vybavení a elektřinu.

- Proof-of-Stake (PoS): Sítě jako Ethereum 2.0 vyžadují finanční zástavu. Chcete se zapojit? Musíte uzamknout reálný majetek. Pokud to má být tisíce uzlů, peněženka útočníka musí být napěchovaná.

- Ověření identity: Některé projekty žádají ověření v reálném světě — bankovní účty, pasy atd. Je to ale něco za něco: větší bezpečnost, menší soukromí.

- Systémy založené na reputaci: Některé experimenty využívají sociální sítě nebo „síť důvěry“, což falešným účtům výrazně komplikuje získat reputaci.

Ale — a to je důležitá poznámka — žádné z těchto řešení není dokonalé. Některá jsou těžkopádná, jiná vyvolávají debaty o centralizaci versus svobodě. Je to zbrojní závody, ve kterých Sybil útočníci stále hledají nové skuliny.

Trezor, Ledger a bezpečnost v soukromí

Zaměřme se teď na peněženku, kterou máte u sebe (tedy tu digitální). Trezor a Ledger, giganti mezi hardwarovými peněženkami, nepůsobí přímo proti Sybil útokům na síti. Jejich úkolem je zajistit, že vaše klíče — vaše digitální identita — zůstanou jen vaše. Vlastnictví hardwarové peněženky Sybil útok na blockchain nezastaví, ale útočníkovi výrazně ztíží, aby vás vydával za někoho jiného nebo vám ukradl prostředky, ať už je síť pod útokem, nebo ne.

To je upřímně řečeno docela uklidňující, když čelíte rizikovému prostředí. Pokud se nechcete stát další Sybil obětí, začněte se silnou domácí ochranou. (Co třeba Trezor nebo Ledger s přístupovou frází?)

Obrana v době stínových identit

Pravda je, že Sybil útoky tu budou vždy. Jsou stejně tak sociálním, jako technickým problémem. Můžete zpřísnit matematiku, vyžadovat stále náročnější důkazy nebo nutit lidi procházet KYC — ale věčný souboj mezi otevřeností a zneužitím nikdy neskončí.

Kryptokomunita, designéři protokolů i běžní uživatelé musí najít rovnováhu. Chceme férové, otevřené sítě. Ale zároveň nechceme, aby se vlci volně proháněli v přestrojení za ovce, že?

Příště, až někdo bude vychvalovat decentralizaci své sítě, zkuste se zeptat: Kdo vlastně stojí na druhé straně? A kolik mají opravdu tváří?